작은 메모장

11. 실습용 Network 구축 본문

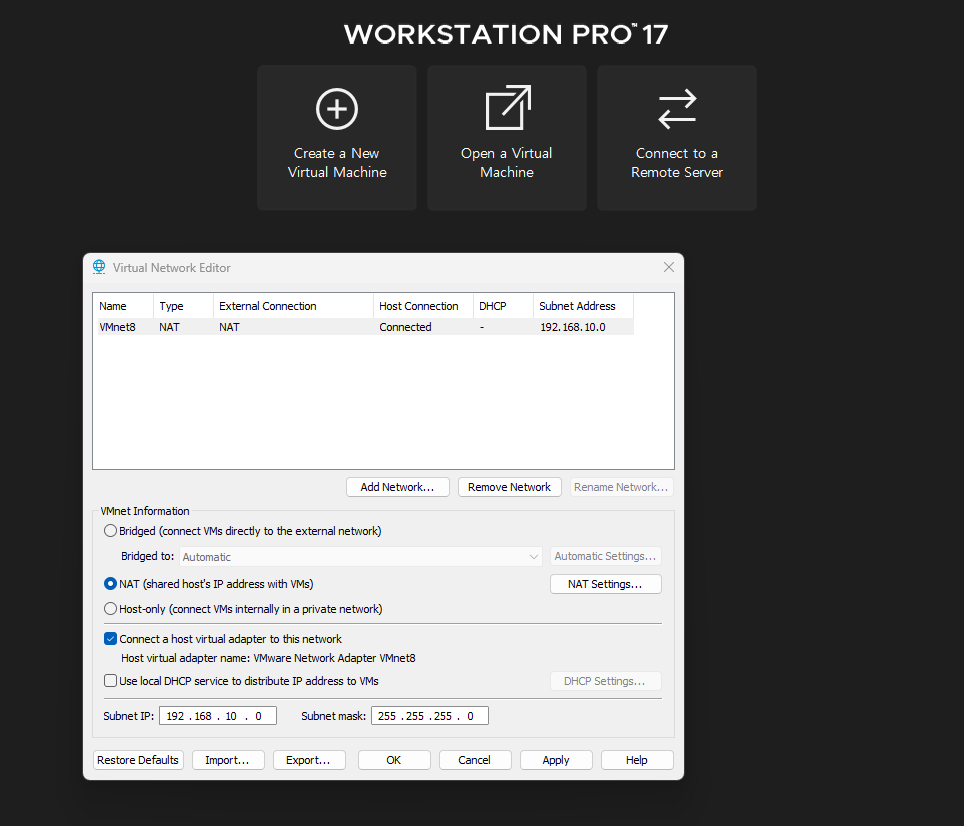

VMWare에서 네트워크 설정을 전부 날린 후, VMNet을 하나 파주고 NAT 설정, DHCP 비활성을 시켜준다.

Subnet IP는 10.0 번대로 설정할 것이다.

NAT 설정에서, 게이트웨이 IP는 10.2로 설정한다.

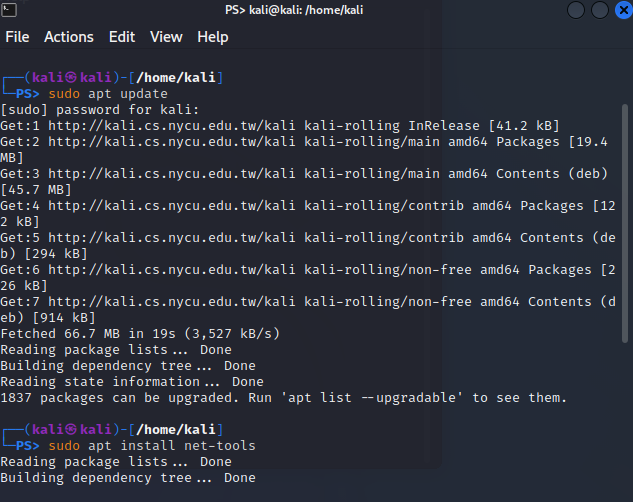

미리 준비해둔 칼리 리눅스를 열어주고, 네트워크 어댑터 설정에서 커스텀으로 아까 만들어둔 Custom으로 8번을 잡아준다.

칼리 리눅스에 물려놓긴 했는데, 리눅스 내부에서 설정이 완료된 상태는 아니다.

연결 설정을 마무리 지으러 가자

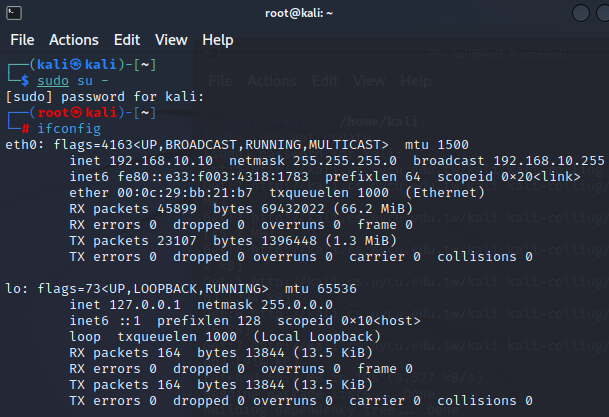

네트워크 설정에 들어간 후, IPv4 설정을 고정으로 바꿔준 후,

주소: 192.168.10.2

서브넷마스크: 255.255.255.0

게이트웨이: 192.168.10.2

DNS: 192.168.10.2

정상적으로 네트워크가 잡힌 모습을 확인 가능하다.

이제 방어용 PC를 세팅할 차례다

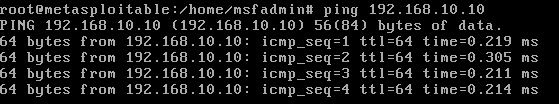

방어용 PC는 Metasploitable을 사용할 것이다.

기본적으로 이 세팅값을 따를 것

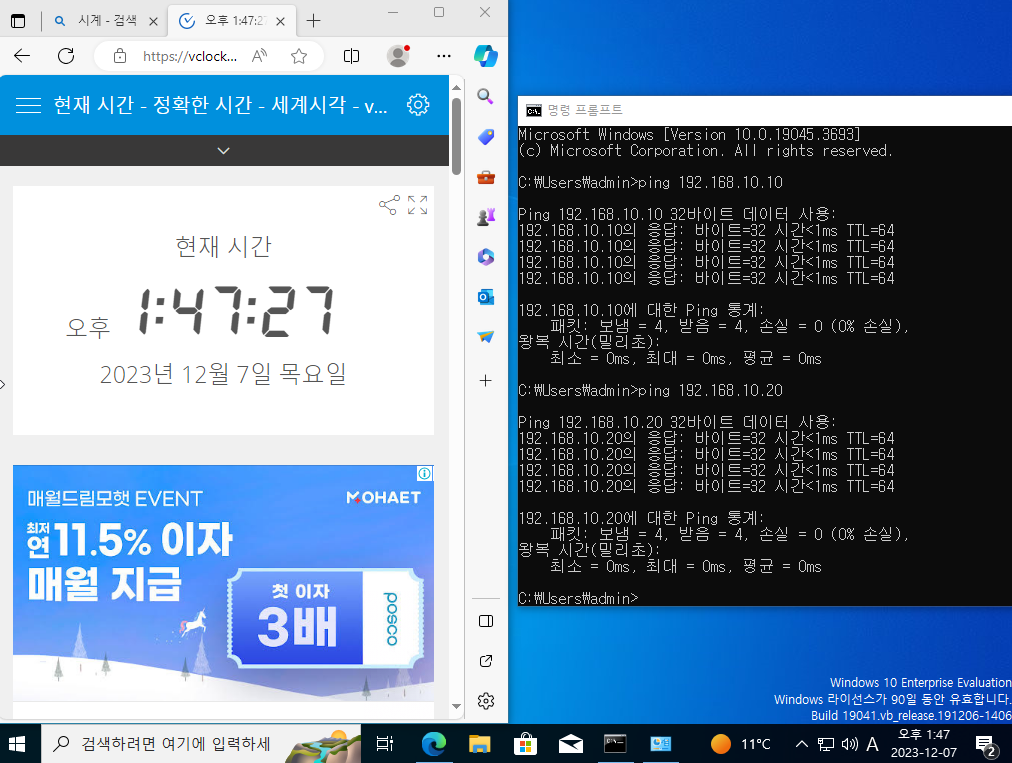

서로에게 ping 테스트도 잘 되는 모습을 확인할 수 있다.

윈도우도 똑같이 세팅해준다, 윈도우의 설정은 10.30이다.

CentOS 또한 설치해준다

소프트웨어 선택할 때 워크스테이션 용으로 선택 후 설치한다.

또, 설치 대상을 고를 때 디스크가 정확하게 선택되었는지 확인한다.

켠김에 네트워크 설정까지 마친다. 방식을 수동으로 설정하고 입력하는 것을 잊지 말자.

마지막으로 Security Onion을 설치할 것이다.

NSM(Network Security Monitoring) 장비로, IDS 용도로 사용할 것이다.

Securtiy Onion을 설치했다. 설치하면서 한국어 말고 영어로 설치해야 오류없이 설치된다.

ping 또한 잘 가는 모습

공격 실습

간단한 공격을 해보자

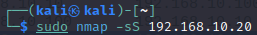

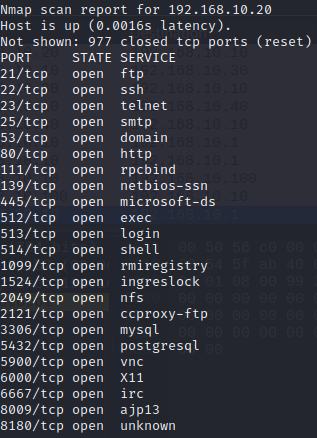

nmap을 사용해서 10.20의 열려있는 포트를 전부 긁어와보자

열려있는 포트를 전부 긁어오는 모습

이건 무슨 공격이길래 이렇게 쉽게 당해줄까?

이건 Port Scan이라는 공격방법으로, 쉽게 말해 "정찰"의 느낌에 가깝다.

공격자는 대상 IP의 모든 포트에 질의를 해보고, 응답 종류에 따라서 열려있는 포트가 무엇인지, 대상이 무슨 OS를 가지고 있는지 정보를 얻는다.

이렇게 얻은 정보로 어디로, 어떻게 뚫을 것인지 계획을 세우고 실행할 수 있게 되는 것이다.

그렇다고 이걸 그냥 다짜고짜 막으면, 일반 사용자와 구분할 방도가 없다.

그래서 포트를 막을때는 신중하게 막아야한다.

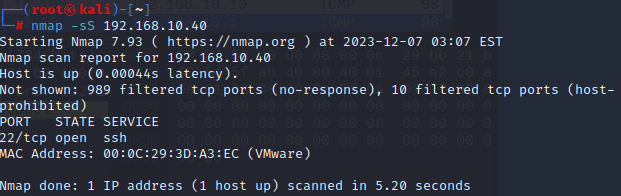

포트 스캔중에서 가장 유명한 포트스캔은 TCP Full Scan이다

TCP의 3-way handshake의 취약점을 이용하여 정보를 얻는 방법으로, 3-way handshake의 상황에 따라 정보를 판단한다.

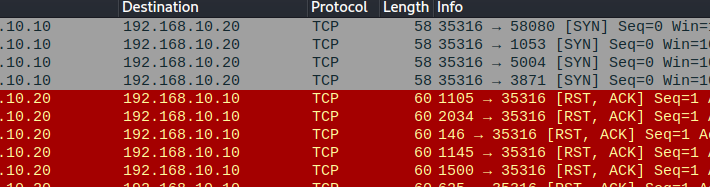

가상환경에서 wireshark로 캡쳐한 공격형태다

자세히 보면 포트 하나에서 포트 여러곳으로 SYN요청을 엄청나게 날리는 모습을 볼 수 있다.

여기에 RST, ACK를 통해 닫힌 포트를 탐색하는 모습

'실더스 루키즈 교육' 카테고리의 다른 글

| 13. 보안장비와 NSM (0) | 2023.12.11 |

|---|---|

| 12. Port Scan과 Spoofing, DDoS (0) | 2023.12.08 |

| 10. MTU/MSS, ICMP 개요 (0) | 2023.12.06 |

| 9. TCP/IP (0) | 2023.12.05 |

| 8. 네트워크 개요 (0) | 2023.12.04 |