작은 메모장

Yara Rule 모듈 사용 실습 본문

모듈 사용을 위한 실습을 진행

저번과 같이 실습은 미리 마련된 악성 파일셋을 제공받아 진행

첫 번째 문제

특정 해시 값을 물어보는 문제

파일의 이름은 일반적인 유니코드 데이터로 이루어져 있기 때문에 이를 해시로 변환

파일 시작부터 끝까지 파라미터로 넣은 후 동일한 해시값이 존재하면 탐지하는 방식

하나의 파일이 탐지 됨

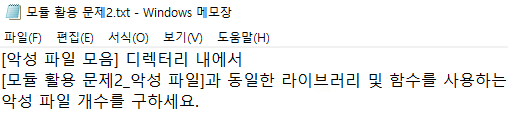

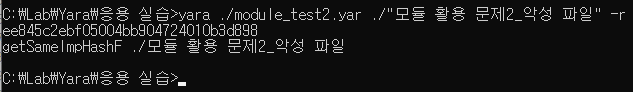

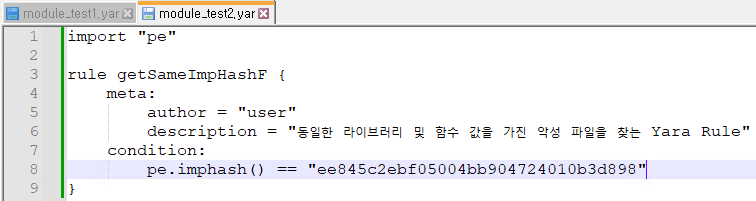

두 번째 문제

악성 파일과 동일한 라이브러리와 함수를 사용하는 악성파일을 탐지하는 문제

타겟이 되는 악성 파일의 해시값을 모르므로, console모듈과 pe 모듈을 사용하여 이를 탐지

파일의 MD5 해시값을 획득

이를 다시 Yara Rule에 적용

7개의 파일이 검출된 것을 확인 가능

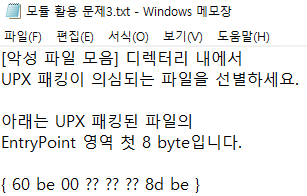

세 번째 문제

특정 EntryPoint로 UPX 패킹을 한 파일을 찾는 문제

일단 Entry Point부터 탐색

악성 파일의 Entry Point는 0000D418을 가리킴

이를 UPX 패킹 시도

악성 파일의 Entry Point가 변경되었음을 확인 가능

즉, 패킹이 이루어진 파일은 Entry Point 섹션 이름이 변경되어 있을 것임

이 주소로 이동을 시도하면, 이동불가

이유는 패킹된 악성파일을 Stud_PE 에디터로 열어보면 나오는데, RVA Entry Point값이 0002EBF0, RAW Entry Point값이 00017FF0으로 표기됨

여기서 RVA란 메모리에 로딩되었을 때의 주소, RAW란 로딩되기 전 주소

즉, 파일상의 Offset은 RAW값을 의미

RAW 주소로 이동하면, 특정 값이 잡히는 것을 확인

이 값이 Entry Point로 이 섹션이 PE 모듈로 확인할 부분

3개의 파일이 검출된 것을 확인 가능

'KISA 사이버 보안 훈련 > YARA 정규표현식 활용' 카테고리의 다른 글

| Yara Rule - Icon Group IOC 획득 실습 (0) | 2023.06.26 |

|---|---|

| Yara Docs 사용법 및 Epoch 시간 변환 실습 (0) | 2023.06.26 |

| Yara Rule 모듈 사용 기본 (0) | 2023.06.26 |

| Yara Rule 작성 응용 실습 (0) | 2023.06.25 |

| Yara Rule 작성 기본 실습 (0) | 2023.06.25 |