작은 메모장

정보보호 관리와 보안 공격, 보안 용어 본문

정보보호 관리

정보보호 관리 개념

정보의 수집/가공/저장/검색/송신/수신 중에 발생하는 췌손/변조/유출 등을 방지하기 위한 관리적/기술적 수단, 행위

관리체계 인증제도는 ISMS 혹은 ISMS-P 인증을 의무로 받고 있음.

(망법 47조, 개보법 32조 2)

정보보호 관리 및 대책

OSI 보안 구조

ITU-T 권고안 X.800.

관리자가 효과적으로 보안 문제에 접근하여 조직화 할 수 있는 방법.

보안 공격, 보안 매커니즘, 보안 서비스로 구분

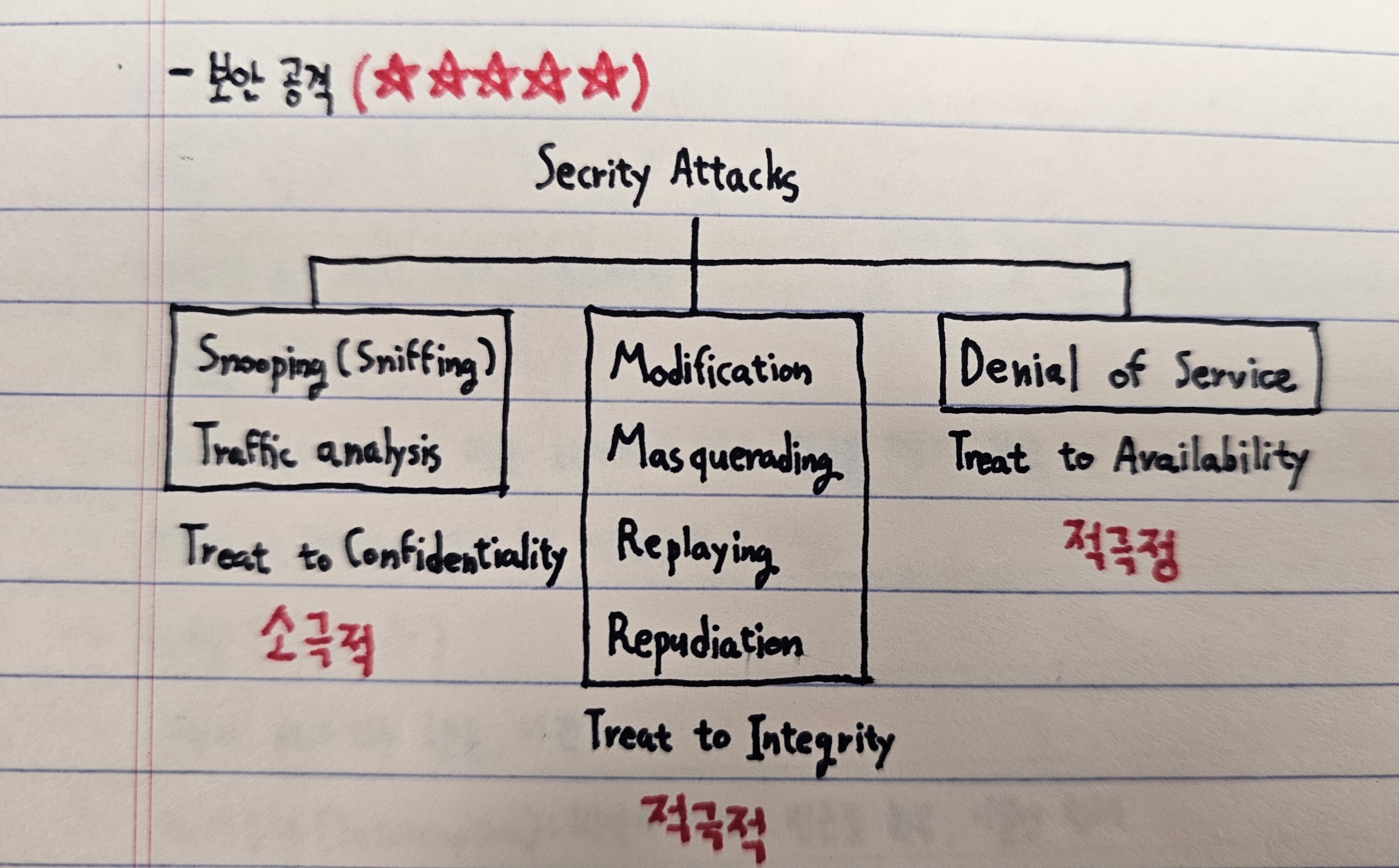

보안 공격

Snooping: 스누핑, 전송 메시지의 비인가 접근 및 데이터 탈취

Traffic Analysis: 트래픽 분석, 트래픽의 전송 성향, 정황 등으로 메시지의 정보를 유추

Modification: 변조, 메시지의 일부를 수정, 지연 등으로 인가되지 않은 효과를 노림

Masquerading: 가장, 다른 개체의 행세를 하며 위장

Replaying: 재연, 획득한 데이터를 보관 후 재전송하여 인가되지 않은 효과를 노림

Repudiation: 부인, 메시지의 송/수신 사실을 부인

Denial of Service: 서비스 거부, 시스템의 서비스 접근을 방해, 차단

| 소극적 공격 (수동 공격) | 적극적 공격 (능동 공격) |

| 기밀성 위협 | 무결성, 가용성 위협 |

| 정보 획득이 목적 | 데이터, 시스템의 조작 및 방해가 목적 |

| 공격 여부를 인지하기 힘듬 | 수집 정보를 바탕으로 오래 준비 |

기본 보안 용어 정의

자산

데이터 혹은 자산 소유자(Owner)가 가치를 부여한 실체

취약점

시스템 내의 리소스에 대한 허가되지 않은 접근을 가능케 하는

소프트웨어, 하드웨어, 절차 혹은 인력상의 약점

위협

보안에 해가 되는 행동, 사건

- 가로챔(Interception): 비인가 대상이 접근을 획득, 기밀성 침해

- 방해(Interruption): 정당한 시스템 자산의 접근, 수정, 사용 방해, 가용성 침해

- 변조(Modification): 비인가 대상이 접근 후 내용 수정, 무결성 침해

- 위조(Fabrication): 비인가 대상이 접근 후 위조 정보 생성, 무결성, 인증 침해

위험

위협 주체가 취약점을 활용할 수 있는 가능성, 이와 관련된 비즈니스 영향 및 결과

자산(Asset) x 위협(Treat) x 취약점(Vulnarability) => V.A.T가 위험의 생성조건

노출

위협 주체로 인해 손실이 발생할 수 있는 경우

대책

잠재적 위험을 완화시키기 위한 기술적, 물리적, 제도적 장비 혹은 절차

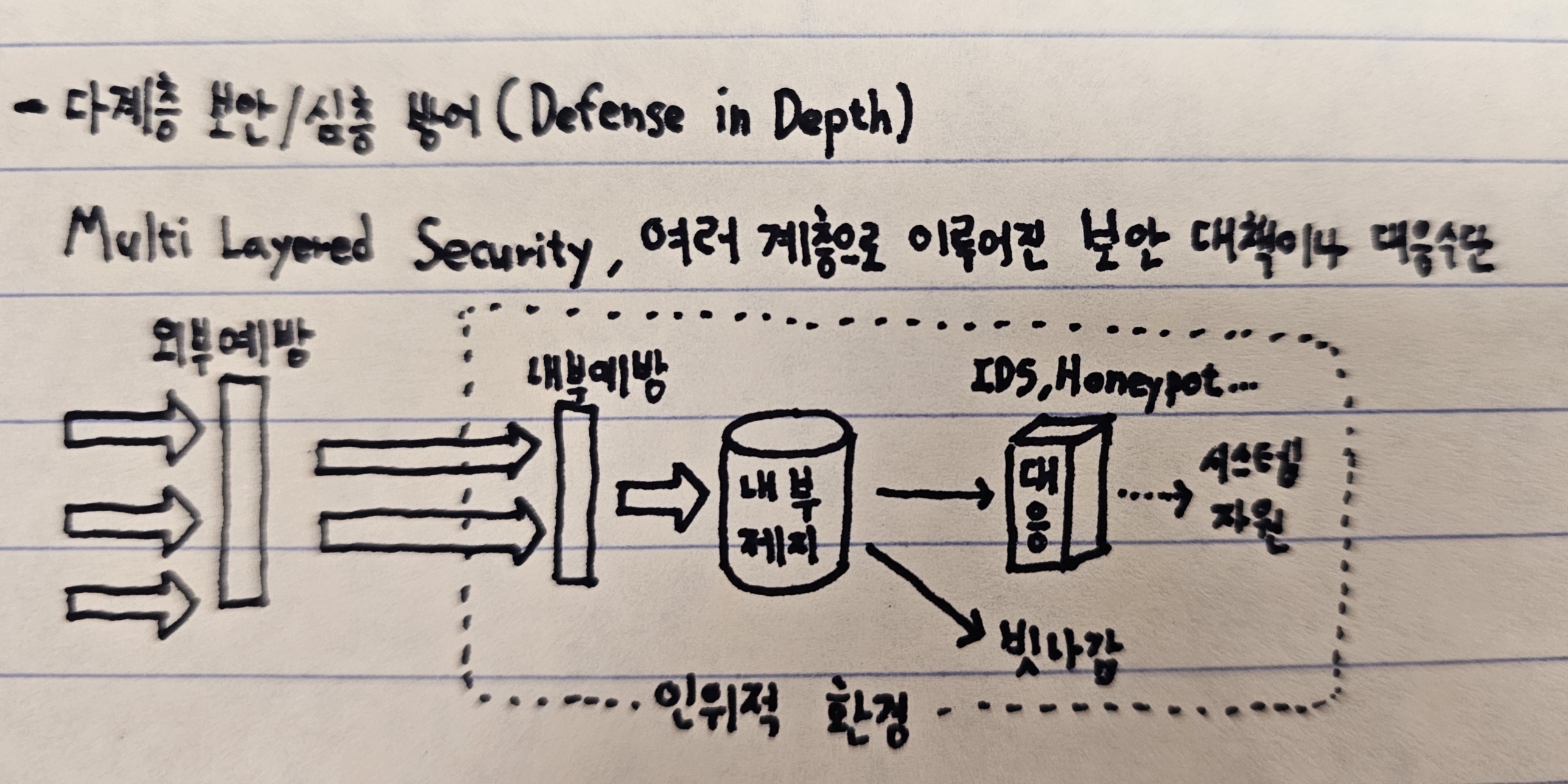

다계층 보안/심층 방어(Defense of Depth)

Multi Layered Security, 여러 계층으로 이루어진 보안 대책이나 대응 수단

직무상의 노력

Due: 목적을 위한 적절하고 충분한 의무

Due care: 목적을 위한 충분한 주의

Due Diligence: 목적을 위한 충분한 노력

사회공학

인간 상호간의 신뢰를 바탕으로 정상 보안 절차를 깨뜨리는 침입 수단

가장 약한 링크 원칙(보안의 수준은 가장 약한 부분이다)의 주 원인

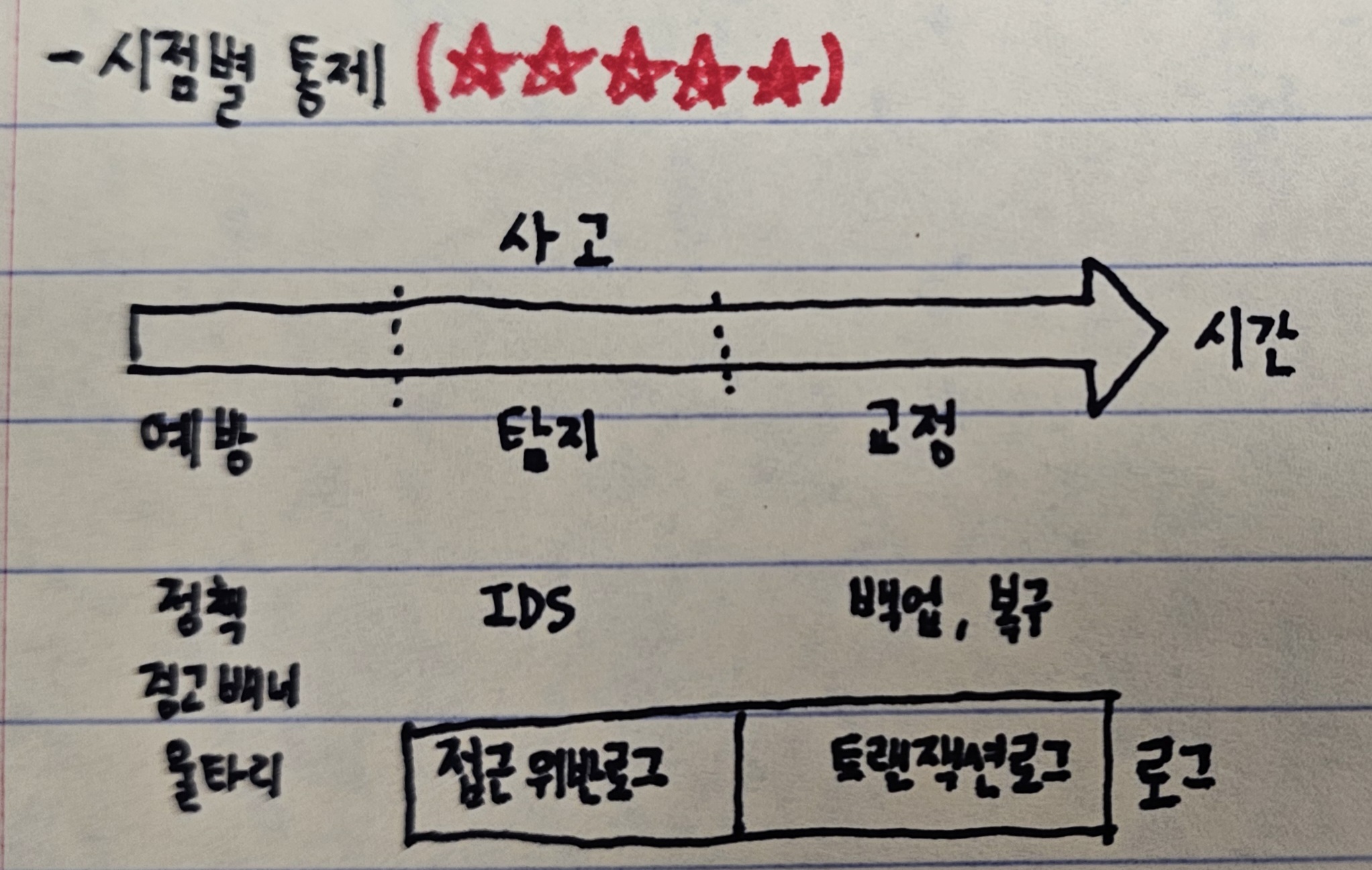

시점 별 통제

- 예방 통제: 사전에 위협과 취약점에 대처하는 통제. 정책, 경고 배너, 울타리 등

- 탐지 통제: 위협을 탐지하는 통제. IDS, IPS, 접근 위반 로그 등

- 교정 통제: 이미 탐지된 위협이나 취약점에 대처, 감소하는 통제. 백업, 복구, 트랜잭션 로그 등

'보안 공부 > 정보보안기사' 카테고리의 다른 글

| 암호화 시스템 (0) | 2024.11.12 |

|---|---|

| 개요, 정보보호의 목표 (0) | 2024.11.07 |